题外话:为什么我的ChatGTP用不了了?DNS泄露科普!

哈喽,各位。

咱们玩梯子,除了关心快不快,最重要的一点就是安不安全。你以为连上节点,IP地址一变就万事大吉了?天真了,哥们儿!有一个隐藏的“叛徒”可能正在悄悄出卖你的上网记录,它就是——DNS泄露。

打开 dnsleaktest.com 这个网站,点击 “Standard Test” 或 “Extended Test” 开始测试。

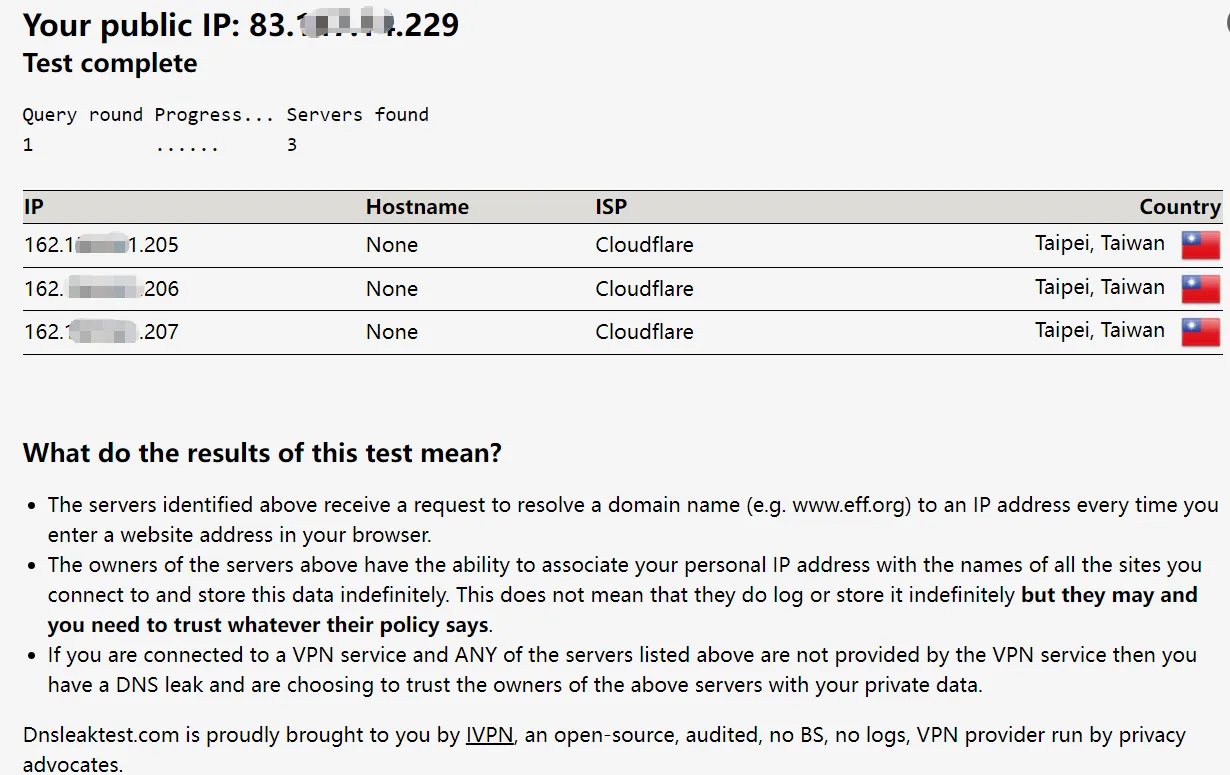

很多朋友看到这张图就懵了,一堆IP地址,这都啥跟啥啊?别急,咱们就看几个关键地方:

**Your public IP (你的公网IP): **83.XXX.XX.229。这是网站看到的你的IP地址,也就是你梯子节点的出口IP。

Servers found (找到的服务器) 列表:

ISP (运营商): Cloudflare

Country (国家/地区): Taipei, Taiwan (中国台湾,台北)

结论: 恭喜你,这张图显示的结果,不存在DNS泄露! 你的网络请求是安全的。

是不是很意外?下面我就告诉你为什么。

DNS泄露到底是啥?

你要想搞懂“泄露”,得先知道“DNS”是干嘛的。

DNS就是“互联网的电话本”。 你想访问google.com(人名),但电脑只认识142.250.75.78(电话号码/IP地址)。DNS服务器,就是帮你把“人名”翻译成“电话号码”的那个电话本。

正常情况下(没用梯子),你的流程是这样的:

你 -> 问 本地运营商(比如中国电信)的电话本:“Google的电话号码是啥?” -> 电信的电话本告诉你 -> 你去访问。

用了梯子之后,理想中的流程应该是这样的:

你 -> 通过加密通道问 梯子服务商的电话本:“Google的电话号码是啥?” -> 梯子的电话本告诉你 -> 你去访问。

所谓“DNS泄露”,就是最糟糕的情况:

你 -> 你的上网数据走了加密通道,但你查询“电话号码”的请求,却绕开了通道,直接去问了本地运营商(中国电信)的电话本!

这有多可怕? 这就等于,虽然没人知道你和Google聊了什么(因为数据加密了),但你家门口的保安(本地运营商)把你每次出门想找谁(你访问的网站),都记在了一个小本本上!这不就等于把你的上网记录,清清楚楚地暴露了吗?

如何判断DNS是否泄露?

现在,你知道了原理,判断就非常简单了。

第一步:记录你的“老家”

断开所有梯子,打开 dnsleaktest.com 这个网站。

首页会显示你真实的IP地址和你真实的运营商(比如 China Telecom)。把这个运营商名字记在心里。

第二步:连接你的梯子

打开你的Clash或者其他客户端,连上一个节点。

第三步:进行测试并对比结果

回到 dnsleaktest.com 网站,刷新一下。

仔细看 Servers found 列表里的 ISP 和 Country。

结果解读:

✅ 安全,没有泄露 (就像文章开头那张图)

列表中出现的 ISP (运营商) 是你梯子节点的运营商(比如Cloudflare, Google, OVH等),或者和你梯子节点所在地区相符的国外运营商。

列表中出现的 Country (国家/地区) 和你梯子节点所在的国家/地区一致。

最关键的是:列表中完全没有出现你“老家”的运营商(比如China Telecom、China Unicom)!

❌ 危险,发生泄露!

列表中赫然出现了你**“老家”的运营商**(比如China Telecom)!

或者,列表中出现的国家/地区是你真实所在的国家/地区,而不是你节点所在的国家/地区。

举个例子: 假如你连的是美国节点,但测试结果里出现了ISP: China Telecom, Country: Shanghai, China,那完了,100%泄露了!你的所有DNS请求都“裸奔”了。

发现泄露了怎么办?

检查客户端设置:

大部分Clash客户端(如Clash Verge)默认的DNS设置(fake-ip或TUN模式)都能有效防止DNS泄露。如果发生泄露,检查一下是不是模式没开对,或者DNS设置被改动了。

修改配置文件:

可以使用“订阅转换”工具,在转换时勾选一些加强DNS防泄露的规则。

更换客户端:

对V2RayN、Clash、小火箭等客户端正确设置,防止DNS泄露,不懂如何设置的小伙伴可以看我之前的教程。

更换客户端:

确保你使用的是主流、靠谱的客户端。